{{item.title}}

{{item.text}}

{{item.text}}

ドイツ政府が提唱した「インダストリー4.0」を機に、先進的なICT技術を取り込んだスマートファクトリーの概念が一気に浸透しました。重要なインフラを管理し、制御する産業用制御システム(ICS)が生産現場に導入され、IoTデバイスが集める情報を集積させたビッグデータをリアルタイムに分析し、フィードバックすることで業務改善を繰り返す運用モデルが確立されてきました。

日本では、内閣府が「Society5.0」のコンセプトを提唱したことからも分かるように、サイバー・フィジカル・システムの構築が進んでいます。 クラウドコンピューティングを活用したM2M(Machine to Machine)通信により、あらゆるモノがインターネットに接続する環境が当たり前のものになりつつあります。

しかし、ICSで製造プロセスが高度化する一方で、セキュリティインシデントがグローバルで急増しているという負の側面にも目を向ける必要があります。これまで、生産インフラの多くはインターネットとは物理的に切り離されていたため、外部からネットワーク経由で攻撃を受けることはあまりありませんでした。しかしながら、昨今のオープン化に伴い、OA(Office Automation)環境の相互接続点(境界点)に発生するセキュリティホールからの脅威の侵入、またICS環境内の汎用OSやプロトコル間における内部感染拡大リスクが著しく高まっています。

ICSが制御する設備や製品は、故障すると非常に危険なものが多いなどの理由により、何よりも可用性が重視されます。悪意のある攻撃者は、そうした機器をターゲットにする傾向があります。パラメーターの改ざんによる機器の不正な操作、ランサムウェア感染によるシステムの利用制限やそれを解除するための身代金の要求被害、特定のICS製品の脆弱性を狙ったマルウェアの作り込みや攻撃など、手口は巧妙化しています。また、海外拠点やパートナー企業など、セキュリティ水準が比較的低くなりがちなポイントを突いて侵入し、目的の遂行を試みるといった方法も考えられます。

実際に、設備ベンダーをはじめとした外部事業者が持ち込んだ端末から、マルウェアがICS内部に侵入し、結果的に生産ラインの停止に追い込まれたというインシデントが起きています。重要なのは、工場設備という特性上、誤動作を起こせば人命にかかわるような危険につながる可能性があることです。ひとたび攻撃者に侵入を許せば、生産ラインの停止などによる事業への悪影響だけでは済まないような事態も考えられるのです。

このように、ICS環境は重大なリスクと隣り合わせであるという性質から、安定的に稼働し続けることを何よりも重視します。そのため通常の情報システム環境とは、運用管理方法が自ずと異なってくるのです。利用目的などの前提が異なる以上、従来の情報セキュリティ対策やリスクマネジメントの手法を、ICSに流用することには限界があります。ICS環境独自のアプローチが必要になってくるのです。

現状、多くの企業において、情報システム環境のセキュリティ対策は長年の取り組みによって成熟しています。一方で、近年ようやくインターネットにつながり始めた段階であるICS環境は、セキュリティ対策がまだまだ未成熟であると言わざるを得ません。

ICSセキュリティ対応における企業の課題の一例を紹介します。

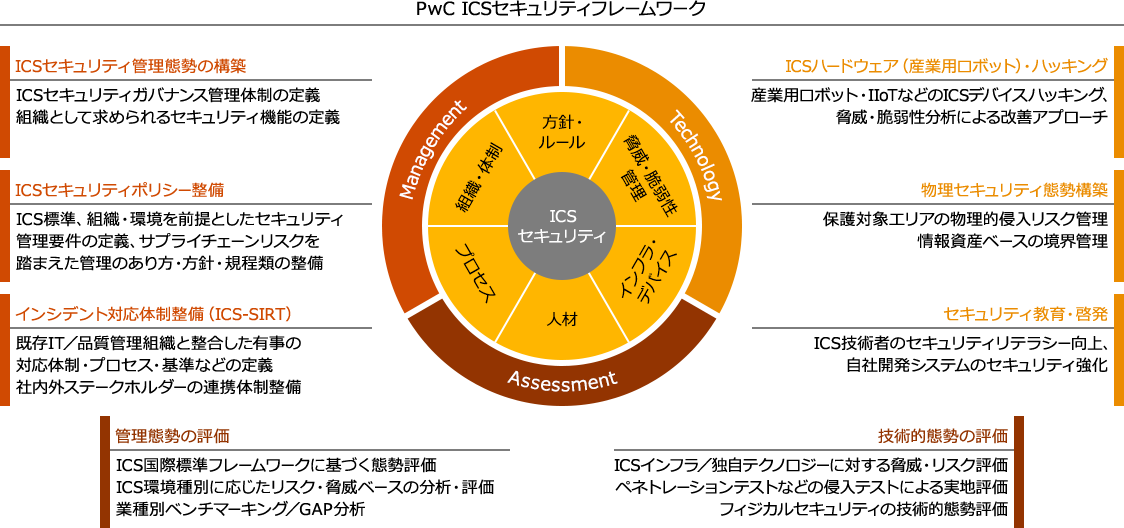

PwCは、ICSセキュリティ対策におけるフレームワークを活用し、企業の課題の解決に寄与します。リスクを低減させるために、自社内の対策だけでなく、複数のステークホルダーで構成するサプライチェーン全体を俯瞰した上で、包括的かつ継続的なリスクマネジメントの実行を支援します。

デジタル化が進む昨今、サイバー攻撃は企業活動の根幹を成すOT(Operational Technology:生産ラインやシステムの制御・運用技術)環境に及んでいます。日本国内においても工場をはじめとするOT環境でのサイバーセキュリティインシデントが発生していることは周知のとおりです。

PwCは、企業の存在意義すらも脅かすOTセキュリティインシデントおよびその発生を防止するOT環境におけるサイバーセキュリティを重要な経営課題と捉えています。OT環境の類型化やOTセキュリティガバナンスの在り方、セキュリティ人材の獲得戦略などについて、シリーズでお伝えします。

{{item.text}}

{{item.text}}

{{item.text}}

{{item.text}}