{{item.title}}

{{item.text}}

{{item.text}}

PSIRTは、CSIRT(Computer Security Incident Response Team)が対象とする情報システムにおけるセキュリティインシデント対応とは異なり、製造または販売する製品のセキュリティインシデントに対応するための組織体制です。CSIRTと同様に、セキュリティ情報の収集・検知、発見された問題の分類・分析、問題解決のための製品改修、修正した製品の公開などを担当します。これらに加え、PSIRT活動には、社内外の多様なステークホルダーとの連携、製品特性に合わせたインシデント対応方針の立案、製品インシンデントを発見するための機能開発といった特徴があり、従来の製品品質管理の活動と協調することが求められます。PwCでは、こうした条件を踏まえたPSIRTの体制構築を支援いたします。

PSIRT(Product Security Incident Response Team、以降PSIRT)は、製造または販売する製品に含まれている脆弱性やセキュリティインシデントに対応するために活動します。従来のCSIRT(Computer Security Incident Response Team、以降CSIRT)は、情報システムにおけるセキュリティインシデント対応を行います。

PSIRTは、CSIRTと同様に、セキュリティ情報の収集・検知、発見された問題の分類・分析、問題解決のための製品改修・対応、修正した製品の公開などを担当します。PSIRTはCSIRTと異なる以下のような特徴があります。

IoT製品、組み込み機器製品は、社内外の多くのステークホルダと連携して製品が開発されています。そのため、製品の脆弱性・インシデント対応が必要となった際に、製品開発にかかわる全てのステークホルダと連携しないと問題の解析や修正活動を運営することができません。もちろんCISRTと同様に、CS・広報活動といった顧客向け活動や脆弱性等管理団体との調整活動も必要であるため、CSIRT以上にステークホルダマネジメント活動が重要になります。

CSIRTはOA環境やWebサーバー環境にまつわるインシデントへの対応が主であるため、企業・業種が異なる場合でも、対応事例やベストプラクティスを活用することが可能です。一方、PSRITの場合、製品の利用期間・保証期間はどのくらいか、利用者は一般ユーザーか企業ユーザーか、もしくは専門業者なのか、優先されるセキュリティ特性CIAはなんであるかなど、個々の製品特性に合わせたPSIRT活動のテーラリングが必要です。

CSIRTでは管理対象である機器・インフラに対して、インシデント対応で必要な場合、機能・サービスの停止やセキュリティ被害の状況調査するなど、自由に対象機器にアクセスコントロールすることができます。一方、PSIRTでは、インシデント対応の対象となる製品はユーザーのもとで動作しているため、事前の用意がなければ発生しているセキュリティ事象を把握することや、初動対応などを実施することが困難となります。そのため、適切なPSIRT対応には、製品の研究開発の段階からPSIRT活動を想定した機能を開発するなど、事前の準備が重要になります。

効果的なPSIRTの展開には各企業にとって最適な構築・運用基盤をベースとした効率的な脆弱性・インシデント管理プロセスの整備と運用が必要です。

※FIRST ”PSIRT Services Framework version 1.0”をベースに弊社独自作成

PwCは以下のアプローチにより、PSIRTの構築をご支援します。

現状分析をもとに脆弱性・インシデント管理の対象となる製品スコープの定義、運営体制検討を行い、脆弱性管理方針の策定をご支援します。

規程文書の確認および貴社担当者へのインタビューを通じて、CSIRTや品質管理プロセス含む既存の対応手順や、貴社独自の要件を確認し、PSIRT構築の土台とします。

脆弱性・インシデント管理の対象となる貴社製品と、「設計・開発」、「試作・試験」、「製造・量産」、「市場・運用」といった製品フェーズによる管理スコープも定義します。

管理対象となる製品ポートフォリオの複雑度や、事業規模・形態などに応じて、PSIRTの機能や設置形態(常設、臨時)などを検討し、最適な運営組織・体制を検討します。

方針検討の結果に基づいて、脆弱性・インシデント管理方針を策定し、マネジメント層の承認を得ます。

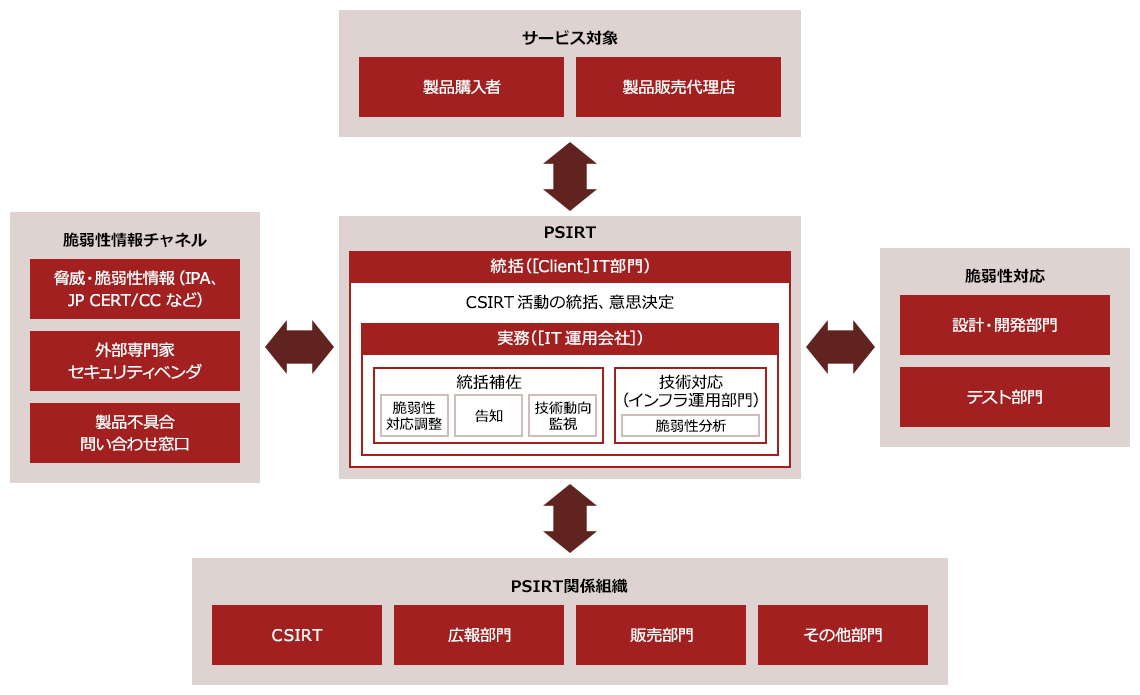

脆弱性・インシデント管理や対応において、貴社PSIRTとの連携が必要になる社内外のステークホルダーの分析、定義をご支援します。

PSIRTと関連ステークホルダーの一例

脆弱性・インシデント管理プロセスの検討・整備をご支援します。

脆弱性情報収集チャネルの整備

脆弱性トリアージ方法の明確化

セキュリティ改修のデリバリ管理とインシデント対応プロセス整備

関係各社間の透明性・連携関係の構築と公開計画の策定

体制・プロセス検討の結果をもとに、脆弱性管理の各プロセスにおける役割分担表、インシデント判定基準、対応業務フロー、手順書などの整備をご支援いたします。

{{item.text}}

{{item.text}}